本文的使用环境为,您的服务器能够配置多个IPv6地址,并且网段内存在多个不同功效的IPv6网关。

如果您想不到合适的使用场景,可以来考虑一下光(hua)圈家的IPv6全球NF解锁鸡,从此妈妈再也不用担心IP地址被网飞ban了。

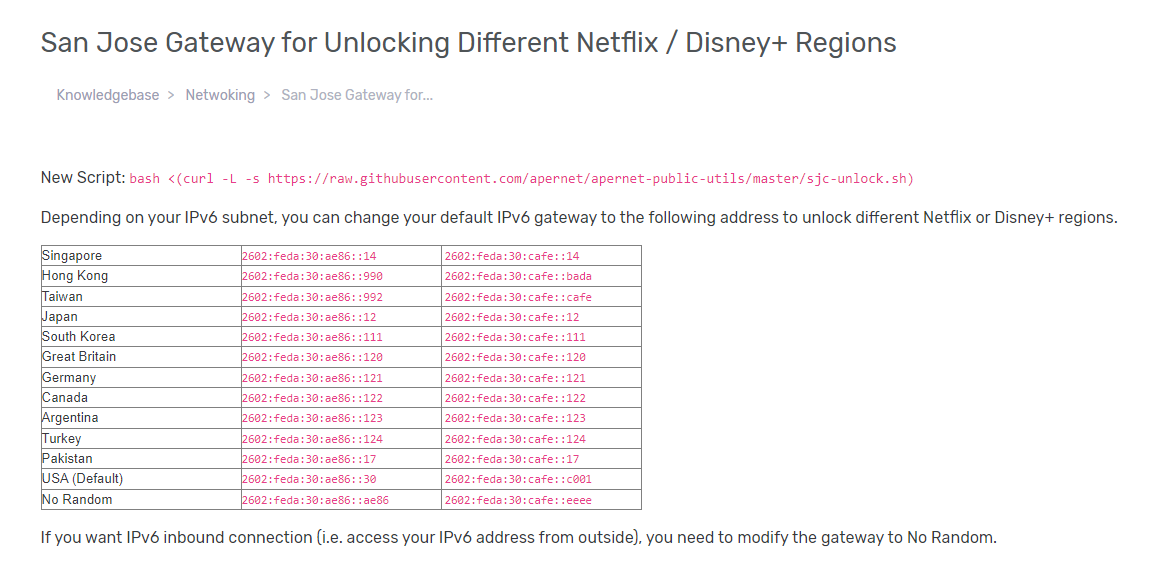

其中的 San Jose VPS 可以使用IPv4连入,通过设置不同IPv6网关解锁十余国 Netflix 及 Disney+ 。建议搭配 Xray 或 V2Ray 出站协议中的 “sendThrough” 选项使用,以此实现在一台机器上建立数个代理解锁不同地区 Netflix 及 Disney+ ,并且无需手动切换解锁网关。目前解锁情况见下。

直接放Netplan的配置了,别的应该也不需要多说。

network:

ethernets:

ens18:

addresses:

- 23.247.xxx.xxx/24

- "2602:feda:30:cafe:aaaa:bbbb:cccc:12/64"

- "2602:feda:30:cafe:aaaa:bbbb:cccc:14/64" #更多IP以此类推

dhcp4: no

dhcp6: no

gateway4: 23.247.137.254

nameservers:

addresses:

- 1.1.1.1

- 1.0.0.1

search: []

routes:

- to: "::/0"

via: "2602:feda:30:cafe::12"

table: 101

- to: "::/0"

via: "2602:feda:30:cafe::14"

table: 102 #更多IP以此类推

routing-policy:

- from: "2602:feda:30:cafe:aaaa:bbbb:cccc:12/128"

table: 101

- from: "2602:feda:30:cafe:aaaa:bbbb:cccc:14/128"

table: 102 #更多IP以此类推

version: 2

对应的Xray或者V2Ray配置文件可参考以下进行修改。

{

"inbounds": [

{

"port": 60121,

"listen": "127.0.0.1",

"tag": "jp-in",

"sniffing": {

"enabled": true,

"destOverride": ["http", "tls"]

},

...

},

{

"port": 60122,

"listen": "127.0.0.1",

"tag": "sg-in",

"sniffing": {

"enabled": true,

"destOverride": ["http", "tls"]

},

...

} //更多IP以此类推

],

"outbounds": [

{

"tag": "jp-out",

"sendThrough": "2602:feda:30:cafe:aaaa:bbbb:cccc:12",

"protocol": "freedom",

"settings": {}

},

{

"tag": "sg-out",

"sendThrough": "2602:feda:30:cafe:aaaa:bbbb:cccc:14",

"protocol": "freedom",

"settings": {}

} //更多IP以此类推

],

"routing": {

"rules": [

{

"type": "field",

"inboundTag": "jp-in",

"outboundTag": "jp-out"

},

{

"type": "field",

"inboundTag": "sg-in",

"outboundTag": "sg-out"

} //更多IP以此类推

]

}

}

其中入站协议中的流量嗅探部分非常重要,若不进行配置,会导致无法正常观看网飞。具体原因是部分 Netflix 客户端会自行解析 Netflix 域名,随后通过IPv4地址进行访问。

以上Xray配置仅可代理IPv6流量,例如无法访问IPv4 Only的网站。建议将此结合Clash等分流客户端进行使用,仅将 Netflix 等流量分流至以上代理。

发表评论